Введение………………………………………………………………………………………………………………………….. 3

Международная практика…………………………………………………………………………………….. 4

Опыт организации ИОК………………………………………………………………………………………………. 4

Российская практика……………………………………………………………………………………………….. 5

Приоритетные прикладные задачи для СУЦРФ……………………………………………… 6

Предлагаемая архитектура СУЦРФ…………………………………………………………………….. 7

Взаимодействие между компонентами ИОК………………………………………………………. 7

Компоненты архитектуры мостового УЦ……………………………………………………………… 8

Обеспечение функционирования СУЦРФ………………………………………………………. 10

Органы управления СУЦ РФ…………………………………………………………………………………….. 10

Координационный Комитет…………………………………………………………………………………….. 10

Структура управления на железнодорожном транспорте

... управлению локомотивным комплексом (ЦТЦУ). Центр расчетов за международные железнодорожные перевозки "Желдоррасчет". Центр технического аудита. Дирекции и службы на железнодорожном транспорте ... ОАО "РЖД" Организационная структура ОАО «РЖД Обобщенная структура управления ОАО «РЖД» Департаменты ... вагонного парка. Координационный центр по вопросам совершенствования системы управления ОАО "РЖД" ...

Центр Управления Политиками………………………………………………………………………………. 10

Технологическая служба Федерального МУЦ………………………………………………………. 11

Обеспечение информационной безопасности в УЦ………………………………………….. 11

Обеспечение совместимости применяемых технологий……………………………….. 12

Обеспечение подготовки специалистов……………………………………………………………… 13

Функции элементов СУЦРФ………………………………………………………………………………….. 14

Функции Федерального МУЦ…………………………………………………………………………………… 14

Функции других участников СУЦРФ…………………………………………………………………….. 15

Правовое регулирование СУЦРФ………………………………………………………………………… 15

Этапы создания СУЦРФ…………………………………………………………………………………………… 19

Приложение 1. Действующее законодательство об использовании цифровых сертификатов……………………………………………………………………………………………………… 21

Приложение 2. Предварительный перечень лицензионных требований (рекомендаций) к УЦ…………………………………………………………………………………………………………………………………………………………… 23

Приложение 3. Различные модели построения доверительных отношений 26

Государственное управление таможенным делом в России

... управлении таможенным делом России. Предметом курсовой работы являются нормативные правовые акты, регулирующие осуществление государственной власти в таможенной сфере. Целью курсовой работы является целостно-логическое исследование сущности и структуры и организации государственного управления таможенным делом. При написании работы ...

Этот документ разработан государственным общественным объединением «Ассоциация документальной связи» в соответствии с поручением Минкомсвязи России. В разработке и обсуждении документа принимали участие: Андреев Владимир Дмитриевич (ИнфоТеКС), Беззубцев Олег Андреевич (ФСБ), Белов Сергей Алексеевич (РНТ), Беляев Сергей Леонидович (ФСБ), Васьков Олег Викторович (Sun Microsystems), Велигура Александр Николаевич (АНДЭК), Володин Александр Владимирович (Центр Финансовых Технологий), Горбунов Алексей Викторович (РТКомм.РУ), Гусев Дмитрий Михайлович (ИнфоТеКС), Дегтярев Владимир Юрьевич (Демос-Интернет), Золотухина Алевтина Федоровна (Зенон Н.С.П.), Калайда Игорь Алексеевич (Гостехкомиссия России), Кирюшин Сергей Евгеньевич (Технический центр РТС), Козлов Андрей Геннадьевич (АНДЭК), Кремер Аркадий Соломонович (Исполком АДЭ), Кудрявцев Олег Анатольевич (Ингосстрах), Куранов Анатолий Иванович (Центральный телеграф), Курносов Иван Николаевич (Минсвязи России), Лебединский Сергей Михайлович (РТКомм.РУ), Лунин Анатолий Васильевич (ИнфоТеКС), Ляпунов Игорь Валентинович (ЛАНИТ), Маховик Леонид Павлович (Ростелеграф), Никишин Николай Александрович (ИнфоТеКС), Огородов Дмитрий Владимирович (Юридический Центр «Юрбиком»), Плеханов Анатолий Александрович (Минсвязи России), Поташников Александр Викторович (ИнфоТеКС), Сахаров Василий Петрович (Демос-Интернет), Семилетов Станислав Иванович (Институт государства и права РАН), Старков Роман Захарович (ИЦ ДЭС), Сухоруков Алексей Валерьевич (Технический центр РТС), Тинтман Александр Наумович (МО ПНИЭИ), Фадюшин Алексей Борисович (АНДЭК), Чапчаев Андрей Анатольевич (ИнфоТеКС), Чеглаков Сергей Иванович (ЛАНИТ), Эмм Максим Сергеевич (НИП Информзащита).

далее – «Уровень 1»

Одним из наиболее совершенных механизмов аутентификации участников информационных систем и контроля целостности электронных документов является электронная цифровая подпись (ЭЦП).

В соответствии с федеральным законом «Об электронной цифровой подписи» сертификаты ключей публичной подписи, выданные центрами сертификации, должны использоваться для подтверждения подлинности ЭЦП. Удостоверяющие центры составляют основу инфраструктуры открытых ключей (ИОК).

Технология PKI является наиболее эффективной и широко используемой в мировой практике использования ЭЦП и других сервисов информационной безопасности, например, защиты информации от несанкционированного раскрытия и модификации.

В данном документе кратко рассматриваются возможные принципы формирования системы удостоверяющих центров РФ (СУЦ РФ) как ключевого звена в задачах реализации ИОК, позволяющей эффективно использовать новейшие достижения информационных технологий для автоматизации ведения государственных и коммерческих отношений как внутри России, так и во внешнеэкономической и внешнеполитической деятельности, в т. ч. и в свете планов вступления России в ВТО.

Задачами данного документа являются рассмотрение вариантов построения архитектуры СУЦРФ, принципов регулирования деятельности удостоверяющих центров, вопросов юридического, технического и образовательного обеспечения процессов выдачи цифровых сертификатов и использования электронной цифровой подписи в органах государственного управления и отношениях хозяйствующих субъектов, включая рекомендации по распределению финансовых рисков между участниками информационных систем.

Технология оказания услуг транспортной экспедиции

... технологию и организацию транспортно-экспедиторского обслуживания; эксплуатационные возможности транспортных путей и терминальных систем; методы оптимизации транспортно ... комплекс операций и услуг по доставке товара от производителя до потребителя. Транспортно - экспедиционное обслуживание ... -логистические центры (фирмы) (практически всегда обслуживает несколько видов транспорта). Транспортные учебные ...

Международная практика

В мире существует множество органов по стандартизации, созданных правительственными и коммерческими организациями, а также их ассоциациями, заинтересованными в развитии инфраструктур открытых ключей. Утвержденные этими организациями стандарты и рекомендации соответствуют единым принципам и соответствуют друг другу по фундаментальным вопросам. Эти документы, а также накопленный богатый опыт их применения целесообразно использовать для создания российской инфраструктуры открытых ключей, что важно в связи с перспективой участия России в международных организациях и ввиду возникающей возможности воспользоваться получившими широкое распространение и активно развиваемыми технологическими решениями, включая открытые платформы разработки программного обеспечения, поддерживаемые мировыми лидерами информационных технологий.

В то же время, чтобы технология PKI имела максимальный эффект, необходимо регулировать ряд аспектов, в том числе вопросы правовых отношений и совместимости технологических практик использования открытых ключей различными субъектами. Другими словами, цифровые сертификаты, выпущенные некоторыми субъектами электронной отчетности для их собственных нужд, должны, при соблюдении определенных соглашений, признаваться другими.

Краткое описание различных моделей построения доверительных отношений представлены в Приложении 3

Опыт организации ИОК

В качестве примера организации PKI рассмотрим систему, созданную в США, которая включает все модели, перечисленные в Приложении 3.

Federal PKI Steering Committee

Федеральный координационный комитет — это общественная организация. В комитет входят представители профильных федеральных ведомств, крупных сообществ и коммерческих структур.

К основным функциям Федерального Комитета относятся:

- обеспечение совместимости технологий открытых ключей;

- выработка рекомендаций участникам;

- информационная поддержка всех, кто так или иначе применяет или планирует применять технологию ИОК.

При Комитете созданы три рабочие группы курирующие:

- правовые аспекты;

- экономические аспекты;

- технологические аспекты.

Federal Bridge Certification Authority (FBCA)

FBCA представляет собой совокупность нескольких кросс-сертифицированных Удостоверяющих Центров различных производителей и предназначен для обеспечения совместимости технологий, применяемых Федеральными ведомствами. Другими словами, это позволяет другим распознавать сертификаты, выданные агентством.

Таким образом FBCA не предусматривает существования одного корневого (root) федерального Удостоверяющего центра, напротив FBCA – это совокупность УЦ, которую можно характеризовать как multi-root (многокорневой) УЦ.

Federal Technology Service (FTS)

В своей работе ФНС руководствуется инструкциями, разработанными Федеральным координационным комитетом.

была создана специальная уполномоченная организация — Federal PKI Policy Authority. Центр управления устанавливает условия, которым агентство должно соответствовать для перекрестной сертификации с FBCA, чтобы сертификаты, выданные его CA, были признаны другими агентствами, которые являются членами FBCA. По сути условием включения ведомственного УЦ в FBCA является положительный результат проверки Политики Сертификатов (Certificate Policy), принятой для ведомственного УЦ на соответствие требованиям Политики Сертификатов установленной FBCA.

Методы управления в таможенном деле

... развития системы таможенных органов. Система управления в таможенных органах состоит из следующих компонентов: механизма управления, структуры управления, процесса управления и механизма улучшения системы управления. Механизм управления состоит из: законов, принципов, целей, методов и функций управления. В структуру управления входят: органы управления, ...

Обратите внимание, что перекрестная сертификация с FBCA не является обязательной для ведомственных центров сертификации — они могут быть ограничены установлением горизонтальных отношений между ними.

Интересно отметить, что еще в 1996 году по инициативе GSA, при Федеральном Правительстве США был разработан и пущен в эксплуатацию проект под названием Access Certificates for Electronic Services (ACES), суть которого состояла в том, что через специальный Удостоверяющий центр, каждый желающий взаимодействовать с федеральными структурами мог получить цифровой сертификат. Одним из результатов этого проекта стало значительное сокращение государственных затрат на обработку электронных тендеров в системе государственных закупок.

Российская практика

На настоящий момент в РФ в стадии разработки, пилотной или промышленной эксплуатации находится сразу несколько систем, использующих электронную цифровую подпись (ЭЦП).

Государственные структуры:

- Таможенный комитет,

- Аппарат Правительства Российской Федерации,

- Комитет по Финансовому Мониторингу

- Министерство по Налогам и Сборам,

- Государственный Пенсионный Фонд,

- Министерство обороны,

- Министерство Путей сообщения,

- Министерство РФ по связи и информатизации.

Открыто заявившие о себе и находящиеся на разной стадии готовности предоставлять публичные услуги:

- ЗАО “Удостоверяющий Центр” Санкт-Петербург,

- Удостоверяющий Центр Крипто-Про,

- Удостоверяющий Центр “Мосжилрегистрация”

- Удостоверяющий Центр РосНИИРОС,

- Удостоверяющий Центр МИТС,

- Удостоверяющий Центр Faktura.ru Центра Финансовых Технологий,

- Удостоверяющий Центр г. Курск,

- ЗАО “Удостоверяющий Центр” Приволжского Округа.

Кроме того, существует множество Центров корпоративной сертификации банков, крупных корпораций и предприятий, некоторые из которых обслуживают участников систем электронной коммерции.

Необходимо отметить и новое явление в формировании коммерческого сектора – попытки создания ассоциаций с целью объединения эксплуатируемых их членами Удостоверяющих Центров под эгидой одного межкорпоративного мостового УЦ. В частности, в марте 2003 года, ряд российских банков, Национальная ассоциация участников фондового рынка (НАУФОР), Ассоциация российских банков (АРБ) и Партнерство для развития информационного общества России (ПРИОР) подписали меморандум о создании некоммерческой организации «Ассоциация участников доверительного электронного документооборота» (АУДЭД).

Приоритетные прикладные задачи для СУЦРФ

Дальнейшее развитие информационно-коммуникационных технологий (ИКТ), вызванное потребностями развития экономики, приводит к тому, что ИКТ из средства информатизации («однонаправленного информирования») постепенно превращается в инструмент управления и повседневного «двустороннего» взаимодействия между собой государства, граждан и бизнеса.

По мере перенесения практики социальных и деловых отношений государства, граждан и бизнеса на Интернет/Интранет приложения все большую роль будет играть ИОК, призванная повысить эффективность этих отношений и обеспечить преемственность исторически сложившихся юридических норм и практики. Центральным звеном всей национальной PKI должна быть адекватная система ЦА РФ, способная гарантировать решение первоочередных прикладных задач уже на начальной стадии развертывания.

Диспетчерское управление на железнодорожном транспорте

... соседними региональными центрами и опорными центрами своих линейных районов, со всеми отраслевыми предприятиями, обеспечивающими работу инфраструктуры железнодорожного транспорта в регионе управления, крупными отправителями и получателями грузов. На РЦДУ возлагается ...

применяемые приоритетные виды деятельности следует разделить на три группы. В первую группу входят задачи, применяемые в сфере отношений «государственное устройство — государственное устройство», во вторую группу — задачи, применяемые в сфере отношений «государственное устройство — хозяйствующий субъект», а в третью группу — задачи из сферы «государство — численность населения».

Характерными примерами являются:

В отношениях госструктура — госструктура:

— переход на безбумажный ведомственный документооборот, что по разным оценкам снижает затраты учреждения на обработку документов в 10-20 раз, при этом время обработки документа уменьшается с дней до часов или даже секунд (при использовании средств автоматизированной обработки),

- обеспечение конфиденциальности переписки (что, в условиях широкого применения средств перехвата электронных сообщений становится все более актуальным, особенно в проектах оборонного и исследовательского характера),

- повышение ответственности служащих (функция неотказуемости),

- организацию эффективного управленческого документооборота, обслуживающего не только исполнительскую вертикаль министерств и ведомств, но и горизонтальную координацию между ними,

- создание межведомственных закрытых и публичных «Электронных форумов» для обеспечения эффективной проработки и реализации внутриведомственных и межведомственных проектов (включая законодательные инициативы, бюджетные предложения и т.д.),

государство – хозяйствующий субъект.

- создание на основе единой PKI «Электронных конкурсных площадок» для проведения конкурсов на получение госконтрактов, продажу имущества, недвижимости, продажи/выделения земельных участков и т.д.,

- создание системы госзакупок через специальные порталы — здесь также экономический эффект достигается снижением стоимости и времени на обработки конкурсных заявок и, как следствие, увеличением оборачиваемости бюджетных средств,

- создание унифицированных систем для работы с подотчетными лицами («работодатели – Пенсионный фонд», «налогоплательщики – МНС» и т.д.).

государство – население

— развитие на основе Web технологий и инфраструктуры PKI систем «электронного голосования», что позволит обеспечить более тесную интеграцию «электората» в системы самоуправления различного уровня и обеспечить более эффективное развитие демократических процессов на местном и федеральном уровне, практически исключит возможность различных злоупотреблений в ходе тех или иных выборов (референдумов) за счет уникальности сертификатов ЭЦП выборщиков (голосующих).

— создание электронного удостоверения личности – электронный паспорт – перенос идентификаторов личности на электронный носитель с использованием криптографических средств защиты, что повышает защищенность удостоверения в 10 6 раз и, кроме стандартных данных, обычных для бумажного паспорта может содержать цифровой сертификат, данные социального страхования и т.д.

Система таможенного права

... права. Каков источник таможенной пошлины? Чтобы ответить на этот вопрос, необходимо понимать особенность того, что таможенная служба в России имеет федеральный статус. Управление таможенной ... I Общая часть системы таможенного права Предмет, метод, принципы, субъект и система таможенного права. Таможенное право - это комплексная отрасль российского права, представляющая собой систему правовых норм ...

В примере с электронным паспортом очевидна необходимость однозначно (доказуемо) идентифицировать личность участника электронного общения. Но это лишь один из возможных способов использования сертификатов, поэтому технология ИОК предусматривает возможность наличия у одного пользователя нескольких сертификатов (в России эта возможность закреплена законом “Об электронной цифровой подписи”).

Предлагаемая архитектура СУЦРФ

При формировании SFCRF необходимо учитывать административные и экономические характеристики, географическое распределение потенциальных участников и их принадлежность к отрасли.

Очевидно, что в российских условиях будет формироваться модель, в большей или меньшей степени объединяющая все три, описанные в Приложении 3. Иерархические системы ведомственных ЦС, которые в настоящее время строятся, неизбежно столкнутся с необходимостью пересечения как с параллельными системами, так и с независимыми ЦС, которые не являются частью какой-либо ведомственной иерархии.

Взаимодействие между компонентами ИОК

Первоначально в Федеральном центре, а в последствии и на уровне Федеральных округов может возникнуть необходимость кросс-сертификации электронных коммуникаций между одноранговыми УЦ.

Иерархические ведомственные системы УЦ, например, на уровне Федеральных округов объединяются доверительными связями, создавая горизонтальный уровень (уровни) кросс-сертификации, в т.ч. и посредством Модели 2 («доверенные списки удостоверяющих центров»).

При этом, в случае неприемлемости условий удостоверения подписей между двумя аналогичными структурами (например, между городскими филиалами различных банков), т.е. при недостатке доверия к конкурирующей организации, у субъектов отношений есть выбор использовать окружной УЦ УФО, либо обратиться в независимый УЦ, созданный как отдельная компания, либо как часть подчиненной ведомственной структуры какого-либо федерального органа, например, УЦ Минсвязи или Торгово-промышленной палаты.

При этом желательно создать централизованный механизм доверительных связей между пользователями различных информационных систем. Наиболее полно соответствует этой задаче мостовая модель, при которой ведомственные УЦ организуют доверительные отношения с федеральным мостовым УЦ, основываясь на стандартах и регламентах, представленных УФО.

При использовании и соответствующем уровне развития системы УЦ с налаженными «мостовыми» связями, абонент одного УЦ сможет передать юридически значимые электронные документы в другой город и в подразделение другого ведомства с достаточной уверенностью в их своевременной доставке и пригодности.

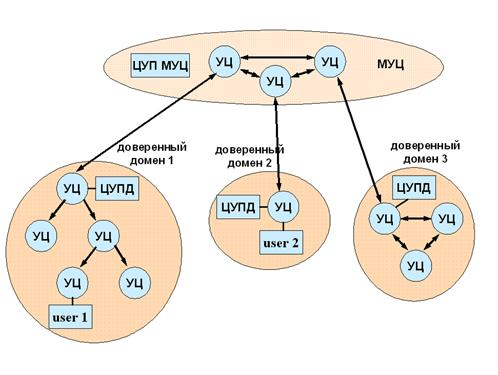

Компоненты архитектуры мостового УЦ

Рис. 1 Пример архитектуры мостовой ИОК

СУЦРФ может состоять из следующих компонентов (Рис.1):

Центр управления политиками (ЦУП) мостового УЦ

Доверенные домены организаций

Центр управления политиками доверенного домена (ЦУПД)

Органы сертификации (УЦ)

Мостовой УЦ (

Таможенная процедура переработки на таможенной территории, её ...

... следующие задачи: исследовать особенности применения таможенной процедуры переработки на таможенной территории; исследовать порядок помещения товаров под таможенную процедуру переработки на таможенной территории; исследовать особенности таможенного оформления и таможенного контроля при совершении операций по переработке на таможенной территории. Курсовая работа состоит из двух разделов, ...

УЦ принципал (

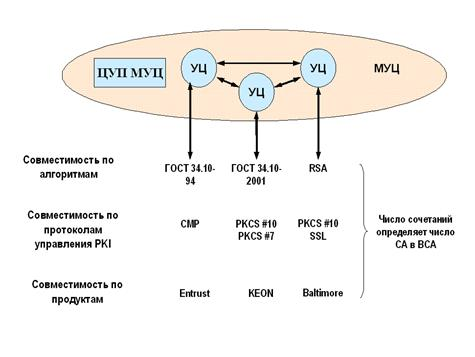

Число УЦ (см. Рис.2), которое необходимо иметь в мостовом УЦ, определяется числом требующих поддержки криптографических алгоритмов и протоколов управления ИОК.

2 К вопросу о числе УЦ в МУЦ

Это позволит решить проблемы совместимости при кросс-сертификации с МУЦ и стойкость МУЦ к зависимости от частного решения ИОК.

Обеспечение функционирования СУЦРФ

Органы управления СУЦ РФ

Главным органом управления СУЦ РФ является УФО.

Целесообразно, чтобы УФО взял на себя функции координации деятельности УЦ. При этом ни один объект в одиночку не справится со всеми задачами по обеспечению надежной работы федеральной инфраструктуры открытых ключей. Для реализации этих задач нужна национальная программа с привлечением ряда министерств, ведомств и коммерческих организаций, занимающих лидирующие позиции в этом вопросе в профильном гражданском ведомстве.

Координационного Комитета СУЦ РФ

Координационный Комитет

Функции Комитета

К основным функциям Комитета относятся:

- разработка планов развития СУЦ РФ,

- обеспечение совместимости технологий ИОК,

- выработка рекомендаций Федеральному МУЦ и участникам ИОК,

- информационная поддержка всех, кто так или иначе применяет или планирует применять эту технологию.

Состав и структура Комитета

В состав комитета должны входить представители федеральных структур, заинтересованных в развитии ЦПК РФ, Федерального ТК «Мостовой», крупных сообществ, объединенных в рамках своей ИПК, а также коммерческих структур.

рабочие группы

- правовой,

- экономический,

- технологический.

Выработка конкретных требований к составу Комитета и его структуре находятся в компетенции УФО.

Центр Управления Политиками

Центр Управления Политиками

Функции Центра Управления:

- выработка условий кросс-сертификации с Федеральным МУЦ,

- проверка кросс-сертифицируемых УЦ на соответствие этим условиям для выдачи разрешения на кросс-сертификацию,

- периодический аудит кросс-сертифицированных УЦ на соблюдение условий кросс-сертификации,

Состав Центра Управления

Состав Центра управления определяется НЛО или, от его имени, Координационным комитетом.

Центр управления работает на основе «Методов и критериев перекрестной сертификации с FMTC”.

Технологическая служба Федерального МУЦ

Технологическая служба (ТС ФМУЦ) создается УФО для обеспечения:

- проектирования,

- внедрения,

- эксплуатации Федерального Мостового Удостоверяющего Центра

Технологическая служба действует на основании:

1. Политики сертификатов (Certificate Policy) Федерального МУЦ

2. Регламента Сертификатов (Certificate Practice Statement) Федерального МУЦ, разрабатываемых Центром Управления политиками на основании рекомендаций Координационного Комитета.

Обеспечение информационной безопасности в УЦ

Основными задачами по обеспечению информационной безопасности УЦ являются:

Способы предоставления информации на компьютерах

... объектов в виртуальном пространстве. Для каждого вида используется свой способ кодирования графической информации. Представление звуковой информации Компьютер широко применяют в настоящее время в различных ... команды - инструкции синтезатору. МIDI-команды гораздо удобнее для хранения музыкальной информации, чем цифровая запись. Однако для записи MIDI-команд вам потребуется устройство, имитирующее ...

- защита конфиденциальной информации (ключевая информация СКЗИ, личная информация, охраняемая в соответствии с действующим законодательством, закрытые ключи УЦ, парольная информация и информация аудита и т.п.) при ее хранении, обработке и передаче;

- контроль целостности конфиденциальной и открытой информации (информация о владельцах, входящая в состав сертификатов, информация об отозванных сертификатах, свободно распространяемые программные компоненты (и документация к ним) и т.п.);

- контроль целостности программных и аппаратных компонент комплекса;

- обеспечение безотказной работы.

Комплекс мер и средств защиты информации в УЦ должен включать в себя следующие подсистемы:

- подсистема криптографической защиты информации, включающая в себя программные и/или программно-аппаратные СКЗИ;

- подсистема защиты информации от несанкционированного доступа (НСД), включающая в себя программные и/или программно-аппаратные средства аутентификации, разграничения доступа, межсетевые экраны;

- подсистема активного аудита информационной безопасности УЦ;

- подсистема обнаружения вторжений (IDS);

- подсистема резервного копирования и архивирования данных;

- подсистема обеспечения целостности информации, программных и аппаратных компонент комплекса, в том числе криптографическими методами;

- подсистема обеспечения безотказной работы комплекса, включающая в себя антивирусные средства;

- подсистема защиты оборудования комплекса от утечки информации по техническим и побочным каналам;

- подсистема обеспечения защиты информации от НСД режимными и организационно-техническими мерами.

Ключевым аспектом решения проблемы безопасности государственных удостоверяющих центров является выработка системы требований (для коммерческих УЦ — рекомендаций), критериев и показателей для оценки уровня их безопасности. Исходя из этих требований, будут выбраны те или иные средства защиты информации. За выбор и обоснование таких требований отвечает УФО. К этой работе привлекаются также Гостехкомиссия и ФСБ. Такие требования (рекомендации) могут быть определены на основе используемым в настоящее время классов защищенности, но желательно построить их в соответствии с новым ГОСТом (ГОСТ Р ИСО/МЭК 15408-2002 части 1, 2, 3. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий), который предполагается ввести в действие в 2004 году. Фактически это должно привести к определенному, относительно небольшому, набору возможных степеней безопасности, типичных для центров сертификации, характеризующих степень доверия к сертификатам, которые они выпускают.

Мостовые центры сертификации должны соответствовать высочайшему уровню безопасности.

Вопросы обеспечения безопасного функционирования УЦ во всех режимах должны быть определены в Регламенте УЦ, отражающем обязанности субъектов системы УЦ, протоколы работы, принятые форматы объектов системы, основные организационно-технические мероприятия, необходимые для безопасной работы системы, в том числе:

- определение необходимой степени защищенности;

- категорирование обрабатываемой и хранимой информации с целью определения необходимого уровня защиты для каждой категории;

- разработка модели нарушителя;

- сертификация технических средств, используемых для защиты информации;

- аттестация удостоверяющего центра для подтверждения его соответствия требуемой степени защищенности;

- разработка инструкций по соблюдению правил обеспечения защиты информации как для персонала, так и для пользователей;

- ознакомление пользователей УЦ с Регламентом, получение от них обязательства на выполнение требований Регламента;

- ознакомлением пользователей УЦ с информацией о классе (ах) выдаваемых сертификатов (класс определяется полиси , другими словами назначением сертификата и классы — это группы объединяющие правила выпуска сертификатов разного назначения;

- ознакомление пользователей с информацией о степени защищенности удостоверяющего центра.

Обеспечение совместимости применяемых технологий

Согласно федеральному закону «Об электронной цифровой подписи», в ряде случаев следует использовать сертифицированные ФАПСИ СЭСП, основанные на СКЗИ, сертифицированных ФАПСИ. Однако государственные стандарты, регулирующие национальные криптографические алгоритмы, оставляют некоторую свободу в реализации для разработчика CIPF. Этот факт послужил основанием для того, что сертифицированные FAPSI CPSI различных разработчиков по большей части несовместимы друг с другом и, как следствие, приводят к несовместимости SEDS . Кроме того, ETSP в рамках SSCRF должен подчиняться идеологии PKI и ее нормативным документам, которые не утверждены в Российской Федерации ни в качестве стандарта, ни в качестве рекомендации. Решение этой задачи требует в рамках СУЦРФ проведения ряда мероприятий:

1. Провести разработку с последующим выпуском дополнений в соответствующих разделах международных рекомендаций как минимум следующих документов:

— «Состав сертификата открытого ключа ЭЦП». Данный документ должен регламентировать для УЦ и прикладных систем единую связку размещаемой в сертификате информации в рамках ФЗ «Об ЭЦП» Ст. 6 и представлением X.509 сертификата. Свое отражение должен найти и тот факт, что атрибут commonName сертификатов ресурсов и самих УЦ, которые хоть и получены на физические лица, может содержать характеристику (доменное имя, название и т.п.) ресурса. Чтобы соответствовать формальным требованиям федерального закона «Об ЭЦП», рассматривайте эту запись как псевдоним, который указывается не в атрибуте псевдонима, а в commonName.

- Описание шифр-сюит с использованием отечественных криптографических алгоритмов (дополнение к RFC 2246).

- Описание представлений отечественных алгоритмов используемых в криптографических сообщениях (CMS) (дополнение к RFC 3370).

При разработке этих документов необходимо строго придерживаться положений и аналогий международных рекомендаций и стандартов.

2. Зарегистрированные в России идентификаторы дерева объектов определены в результате разработки документов из предыдущего пункта.

3. Рекомендовать сертифицирующему органу ФСБ при проведении последующих сертификаций образцов СКЗИ особо учитывать факт совместимости как на уровне криптографических вычислений и представления данных, так и на уровне СЭЦП, если СКЗИ планируется к использованию в ИОК.

4. Создание сети развернутых публичных сервисов (электронный нотариат) и при этом осуществлять:

- проверку ЭЦП на электронном документе выполненную на различных СЭЦП с построением необходимых цепочек проверок сертификатов,

- выдачу заверенной доверенной стороной («электронным нотариусом») квитанции в криптосистеме заявителя о результате проведенной проверки.

Обеспечение подготовки специалистов

Для создания и поддержки работы инфраструктуры открытых ключей и центров сертификации необходимо организовать обучение и переподготовку кадров.

Представляется целесообразным определить следующие курсы повышения квалификации в качестве приоритетных.

Концептуальные вопросы построения ИОК

Сертификаты и сертификация в ИОК

Стандартизация и совместимость различных доменов ИОК

Желательно организовать разработку адекватных учебных пособий.

Учебные программы могут быть реализованы на базе отраслевых вузов и лицензированных учебных центров.

Ключевую роль в организации и проведении обучения пользователей ИОК и повышения квалификации специалистов, обслуживающих технические комплексы, может взять на себя АДЭ.

Функции элементов СУЦРФ

Функции Федерального МУЦ

Для мостового УЦ принципиальными являются три элемента:

- Орган Управления Политиками ИОК национального масштаба (ЦУП);

- Самостоятельный УЦ мостового типа, который:

o Обеспечивает кросс-сертификацию с другими УЦ,

o Включает более чем один тип продуктов для УЦ/

- Мостовой депозитарий/хранилище (реестр) и служба директорий.

Каждая структурная компонента МУЦ предназначена для выполнения соответствующих функций:

- ЦУП :

- o осуществляет надзор за работой МУЦ;

- o подвергает экспертизе политику сертификатов заявителя на кросс-сертификацию и отображения политик;

- o принимает решение о возможности рассмотрения заявок от федеральных или коммерческих структур на кросс-сертификацию с МУЦ.

- УЦ , образующие МУЦ:

- o осуществляют типовой набор функций для внутренних нужд агенств, вовлеченных в обеспечение жизнедеятельности МУЦ;

o обеспечивают механизмы кросс-сертификации как внутри МУЦ, так и во внешние домены доверия, включая:

- обработку запросов на кросс-сертификацию,

- сопоставление и отображение в выдаваемых кросс-сертификатах политик (формируются как критичные и некритичные расширения),

- публикацию кросс-сертификатов в реестре;

- o обеспечивают проверку текущего статуса сертификатов.

o осуществляют поддержку всего комплекса услуг службы директорий, включая:

- обеспечение и поддержку систем справочников стандарта Х.500,

- осуществление функций регистрации имен и объектных идентификаторов,

- соблюдение политики доступа к внутреннему каталогу – реестру, а также к пограничному каталогу.

Функции других участников СУЦРФ

В данном разделе перечислены функции участников СУЦРФ, которые могут выполняться УЦ и другими уполномоченными участниками ИОК:

Проверка достоверности сведений сертификата

владельца сертификата

ключа ЭЦП

Выдача сертификата ключа шифрования, Ведение реестров сертификатов

, производится по обращению владельца сертификата УЦ или другим уполномоченным участником информационной системы.

, производится по обращению участников информационной системы УЦ или другим уполномоченным участником информационной системы.

на электронном документе

Заверение электронного документа

Правовое регулирование СУЦРФ

Действующее законодательство об использовании цифровых сертификатов, перечислены в Приложении 1.

Для обеспечения функционирования PKI Российской Федерации необходимо принять ряд дополнительных законодательных актов. Помимо государственных органов, к разработке этих документов рекомендуется привлекать организации, способные разрабатывать предложения по регулированию деятельности ГФСР и ЦФМТ. Роль такой организации может сыграть ADE, так как в ее состав входят специалисты с опытом разработки инфраструктур открытых ключей.

Ниже перечислены аспекты, подлежащие регулированию.

1. Положение о порядке исполнения функций уполномоченного федерального органа исполнительной власти в области использования электронной цифровой подписи (в соответствии со ст. 10, п. 4), которое включает:

- Порядок регистрации сертификатов ключей электронной цифровой подписи уполномоченных лиц уполномоченного федерального органа исполнительной власти как высших должностных лиц в структуре СУЦРФ;

- Порядок организации и ведения единого государственного реестра сертификатов ключей подписей уполномоченных лиц удостоверяющих центров и самих удостоверяющих центров;

- Порядок организации отслеживания полномочий уполномоченных лиц уполномоченного федерального органа исполнительной власти и использования их сертификатов после прекращения их должностных полномочий;

- Порядок организации хранения и использования закрытых ключей электронной цифровой подписи уполномоченных лиц уполномоченного федерального органа исполнительной власти;

- Порядок действий уполномоченного федерального органа исполнительной власти и его уполномоченных лиц при компрометации их закрытых ключей. Ответственность уполномоченного федерального органа исполнительной власти и его уполномоченных лиц при компрометации их закрытых ключей;

Положение об удостоверяющем центре

- Порядок регистрации сертификатов ключей для электронных цифровых подписей уполномоченных лиц удостоверяющих центров информационных систем общего пользования в уполномоченном федеральном органе исполнительной власти.

- Процедура генерации ключевой пары закрытого и открытого ключей и требования к форме хранения и представления закрытого ключа. Порядок хранения и использования закрытого ключа.

- Порядок организации хранения и использования закрытых ключей ЭЦП уполномоченных лиц удостоверяющего центра.

- Порядок организации контроля за полномочиями уполномоченных лиц удостоверяющих центров и использованием их сертификатов после прекращения их служебных полномочий.

— Порядок регистрации владельцев сертификатов ключей электронной цифровой подписи и их сертификатов, в т.ч. на псевдоним, а также оформление и получение сертификата ключа подписи в неявочном порядке (в режиме удаленного обращения в удостоверяющий центр) с последующей отсылкой сертификата через сеть «Интернет» (E-mail).

- Порядок ведения Единого государственного реестра подписей сертификатов ключей удостоверяющим центром.

- Процедура предоставления пользователям доступа к реестру сертификатов и обеспечения защиты реестра от несанкционированного вмешательства.

- Процедура ведения хранилища сертификатов и выдачи копий сертификатов для подписи ключей, действие которых было приостановлено или прекращено. Сроки архивного хранения.

- Порядок проведения экспертных действий в отношении документов, заверенных ЭЦП по запросам физических и юридических лиц.

— Порядок действий удостоверяющего центра и его уполномоченных лиц при компрометации их закрытых ключей. Ответственность удостоверяющего центра и его уполномоченных лиц в случае компрометации их закрытых ключей и достоверность информации и документов единого реестра состояния сертификатов ключей подписи.

- Порядок хранения сертификатов ключей подписи при прекращении деятельности удостоверяющего центра.

Требования к органу государственной власти и органам местного самоуправления

— Порядок организации выдачи и регистрации сертификатов ключей электронной цифровой подписи уполномоченных лиц федеральных органов государственной власти и местного самоуправления в уполномоченном федеральном органе исполнительной власти (в области использования электронной цифровой подписи) и порядок организации отслеживания полномочий этих лиц и использования их сертификатов после прекращения их должностных полномочий.

— Порядок организации выдачи и регистрации сертификатов электронной цифровой ключей подписи уполномоченных лиц органов государственной власти субъектов Российской Федерации и уполномоченных лиц органов местного самоуправления и порядок организации отслеживания полномочий этих лиц и использования сертификатов после прекращения их должностных полномочий.

- Порядок организации хранения и использования закрытых ключей электронной цифровой подписи уполномоченных лиц федеральных органов государственной власти, органов власти субъектов РФ и МСУ.

— Порядок действий органов государственной власти, органов власти субъектов РФ и МСУ и их уполномоченных лиц при компрометации закрытых ключей. Ответственность государственных органов, органов власти субъектов Российской Федерации и МСУ и их уполномоченных лиц в случае компрометации закрытых ключей.

4. Рекомендации хозяйствующим субъектам по порядку хранения и использования закрытых ключей, использованию электронной цифровой подписи, использованию программного и аппаратного обеспечения, обеспечению необходимой безопасности и использованию средств безопасности.

Порядок лицензирования и контроля за деятельностью УЦ, Обеспечение финансовых гарантий деятельности и ответственность удостоверяющих центров

Исходя из технологии функционирования удостоверяющего центра, основаниями возникновения ответственности удостоверяющих центров могут быть следующие обстоятельства:

- внесение в сертификат неверных сведений, отличных от указанных в заявке на его получение;

- неверная идентификация владельца электронной цифровой подписи, например, вследствие технических ошибок, несоблюдения процедур проверки документов в соответствии с Классом сертификата и пр.

при подаче и обработке заявки на получение цифрового сертификата;

- несвоевременная публикация списков отозванных сертификатов и сертификатов, действие которых приостановлено;

- ошибочный отзыв или приостановку действия сертификатов;

- компрометация закрытого ключа электронной цифровой подписи удостоверяющего центра;

- несвоевременное внесение сертификата ключа подписи в реестр сертификатов ключей подписей;

- отказы и сбои технических и программных средств;

- ошибочные и/или противоправные действия персонала удостоверяющего центра и пр.

- несанкционированное проникновение третьих лиц в единый государственный реестр сертификатов ключей подписи (взлом средств цифровой подписи УЦ) и подлога или подмены действующих сертификатов в реестре тех или иных лиц;

- наличие разного рода не законно установленных программных или аппаратных закладок в средствах цифровой подписи УЦ;

- отказ уполномоченного должностного лица от своей электронной цифровой подписи в документе.

Сертификационный центр не может нести ответственность за невыполнение своих обязательств по причинам, не зависящим от него и не зависящим от него.

Проблема обеспечения финансовых гарантий носит комплексный характер и должна решаться несколькими способами, среди которых могут быть следующие:

- Распределение ответственности между участниками инфраструктуры открытых ключей – ИОК (вертикальное и горизонтальное).

- Регулирование финансовой устойчивости УЦ.

- Создание механизмов разрешения споров.

В связи с отсутствием в ФЗ Об ЭЦП соответствующих норм распределение ответственности между участниками ИОК закрепляется через нормативные документы, а также типовые договоры, условия выпуска и обслуживания сертификатов, регламенты разрешения споров, которые должны быть разработаны Минсвязи и рекомендованы к использованию удостоверяющими центрами всех уровней и центрами регистрации.

Принципы распределения ответственности в отечественной ИОК:

- Согласование требований к уровням гарантии для сайтов SFCRF, в том числе по сегментам, связанным через кросс-сертификацию.

- Использование механизмов, обеспечивающих дополнительные гарантии защиты интересов держателей сертификатов.

- Ограничить объем взаимной ответственности участников PKI только за причиненный реальный ущерб, за исключением упущенной выгоды и морального вреда.

- Ограничение объема ответственности УЦ по видам (Классам) сертификатов.

- Мониторинг объема потенциальной ответственности ЦС для своевременного поддержания уровня финансовых гарантий, необходимых для покрытия ответственности по всем сертификатам, находящимся в обращении.

- Развитие практики страхования гражданской ответственности участников ИОК.

- Солидарная ответственность УЦ и находящегося в его подчинении ЦР за ущерб, который может быть нанесен владельцам, пользователям сертификатов и третьим лицам, действиями/бездействием УЦ или ЦР.

Регулирование финансовой устойчивости удостоверяющих центров может осуществляться следующими методами:

- Рекомендации по минимальному размеру уставного капитала для вновь создаваемых УЦ в зависимости от договорных обязательств УЦ перед участниками информационной системы.

- Рекомендации к собственным средствам или банковскими гарантиями для действующих УЦ ( под депозит средств, залога имущества и т.

д.) .

- Рекомендации к объему страховой защиты УЦ и ЦР.

Данные методы могут использоваться на альтернативной основе. Т.е. при наличии достаточного собственного капитала может не применяться страхование, и наоборот.

Порядок разрешения споров, рекомендации по использованию импортированных криптографических средств.

Этапы создания СУЦРФ

Ключевая роль в обеспечении развития ГТК РФ закреплена Законом за уполномоченным федеральным органом. Запоздание в 1,5 года с его назначением, поставило УФО в крайне сложное положение: на фоне развития масштабных федеральных проектов (достаточно упомянуть МНС и ПФР), УФО, из предполагаемого лидера оказался в положении “догоняющего”.

Эта ситуация обуславливает задачи, которые УФО должен решить в первую очередь:

- Создание рабочих органов УФО — данная Концепция включает Координационный комитет, Центр управления политиками сертификации и электронного нотариуса.

- Изучить проекты развернутых федеральных объектов PKI и разработать рекомендации по обеспечению их технологической совместимости.

- Параллельно создать технологическую и документальную базу, обеспечивающую кросс-сертификацию с этими структурами.

Таким образом, создание СУЦРФ может включать следующие этапы:

- Создание Координационного Комитета СУЦРФ, включающего Правовую рабочую группу, Экономическую рабочую группу, Технологическую рабочую группу,

- Создание Центра Управления Политиками Федерального МУЦ.

- Разработка и принятие необходимых правовых и технологических документов.

- Создание Технологической службы Федерального МУЦ.

- Обучение пользователей ИОК, повышение квалификации обслуживающего СУЦРФ технического персонала.

- Запуск в эксплуатацию ФМУЦ.

- Организация и запуск в эксплуатацию ведомственных доменов СУЦРФ в соответствии с рекомендациями, предоставленными Координационным Комитетом СУЦРФ.

- Объединение доменов ИОК, пожелавших кросс-сертифицироваться через ФМУЦ.

Учитывая масштаб и важность создания ИОК РФ указанные мероприятия целесообразно производить в рамках специально организованной федеральной программы, либо в форме отдельного проекта в рамках программы “Электронная Россия”.

Приложение 1. Действующее законодательство об использовании цифровых сертификатов

1. Закон РФ от 10.01.2002 № 1-ФЗ «Об электронной цифровой подписи»

2. Федеральный Закон РФ от 8.08.2001 № 128-ФЗ «О лицензировании отдельных видов деятельности» (с изменениями внесенными Федеральным законом РФ от 13.03.2002 N 28-ФЗ);

3. Федеральный Закон РФ от 20.02.1995 № 24-ФЗ «Об информации, информатизации и защите информации»;

4. Постановление Правительства РФ от 30.04.2002 № 290 «О лицензировании деятельности по технической защите конфиденциальной информации»;

5. Гражданский Кодекс Российской Федерации (часть первая) от 30.11.1994 № 51-ФЗ (принят Государственной Думой РФ 21.10.1994) (ред. от 15.05.2001) — ст.160, 434;

6. Гражданский Кодекс Российской Федерации (часть вторая) от 26.01.1996 № 14-ФЗ (принят Государственной Думой РФ 22.12.1995) (ред. от 17.12.1999) — ст. 847;

7. Положение о порядке разработки, производства, реализации и использования средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну. (ПКЗ-99) (Утверждено Приказом ФАПСИ при Президенте РФ от 23.09.1999 № 158);

8. Распоряжение Администрации Санкт-Петербурга от 15.05.2002 № 751-ра «Об организации использования электронной цифровой подписи в электронных документах, хранимых, обрабатываемых и передаваемых в автоматизированных информационных и телекоммуникационных сетях и системах исполнительных органов государственной власти Санкт-Петербурга»;

9. Распоряжение Администрации Санкт-Петербурга от 11.02.2003 № 333-ра «Об автоматизированной информационной системе государственного заказа Санкт-Петербурга»;

10. Приказ № БГ-3-32/169 от 2 апреля 2002 г. «Об утверждении порядка предоставления налоговой декларации в электронном виде по телекоммуникационным каналам связи»;

11. Постановление ФКЦБ РФ от 31.10.2002 № 43/пс «Об утверждении положения о порядке предоставления в Федеральную комиссию по рынку ценных бумаг электронных документов»;

12. Уголовно-процессуальный кодекс— ст. 84,

13. Арбитражно-процессуальный кодекс — ст. 75

14. Гражданско-процессуальный кодекс — ст. 71

15. Таможенный кодекс РФ, ст. 169

16. Налоговый кодекс РФ, ст. 80

17. Административный кодекс (~ глава 13);

18. ФЗ «Об иностранных инвестициях». ст. 42,

19. ФЗ «Об индивидуальном (персонифицированном) учете в системе государственного пенсионного страхования», ст. 8

20. Концепция информационной безопасности сетей связи общего пользования (принята Научно-техническим советом Минсвязи России в 2003 г.);

21. “О введении в системе Пенсионного фонда РФ криптографической защиты информации и электронной цифровой подписи: Постановление РФ от 26.01.2001 №15;

22. Постановление Правительства Российской Федерации от 30 мая 2003 г. №313 «Об уполномоченном федеральном органе исполнительной власти в области использования электронной цифровой подписи».

Приложение 2. Предварительный перечень лицензионных требований (рекомендаций) к УЦ

1. Объекты, используемые удостоверяющими центрами должны принадлежать им на правах собственности, находиться в аренде, хозяйственном ведении или оперативном управлении.

2. Помещения должны соответствовать по производственной площади, состоянию и обеспечиваемым в них условиям требованиям технической и технологической документации на средства электронной цифровой подписи, другого оборудования, размещаемого в них и используемого для осуществления деятельности, и требованиям по размещению средств электронной цифровой подписи.

3. Технологическое, испытательное и контрольно-измерительное оборудование должно обеспечивать выполнение всего цикла работ удостоверяющего центра.

4. Технические средства удостоверяющих центров должны обеспечивать механизм (процедуру) контроля несанкционированного случайного и/или преднамеренного искажения (изменения, модификации) и/или разрушения информации, программных и аппаратных компонентов удостоверяющих центров.

Технические средства удостоверяющих центров должны обеспечивать управление доступом субъектов к различным объектам и/или целевым функциям удостоверяющего центра на основе идентификации субъектов и их ролевого разграничения.

Вероятность необнаружения несанкционированного искажения (изменения, модификации) и/или разрушения объектов контроля при однократной процедуре контроля устанавливается компетентным органом исполнительной власти.

Технические средства удостоверяющих центров должны обеспечивать резервное копирование и восстановление информации на случай повреждения системы.

Используемые средства обработки информации, должны быть аттестованы в соответствии с требованиями по защите информации.

5. Режим конфиденциальности при обращении со сведениями, которые доверены или стали известны удостоверяющему центру по работе, должен обеспечивать:

- ограничение круга лиц, допущенных к конфиденциальной информации;

- порядок контролируемого допуска лиц к работам, связанным с конфиденциальной информацией;

- ролевое разграничение пользователей;

- идентификацию и аутентификацию пользователей удостоверяющего центра с использованием механизма аутентификации средств криптографической защиты информации, используемых в удостоверяющем центре;

- разграничение доступа субъектов к различным объектам и/или целевым функциям удостоверяющего центра на основе идентификации субъектов и их ролевого разграничения.

безопасность хранения, обработки и передачи по каналам связи конфиденциальной информации.

6. Наличие условий, предотвращающих несанкционированный доступ к средствам электронной цифровой подписи.

Для защиты технических средств удостоверяющих центров от воздействия со стороны сетей передачи данных они должны быть защищены сетевыми экранами.

Системные блоки ЭВМ с инсталлированными средствами электронной цифровой подписи должны быть оборудованы средствами контроля их вскрытия.

Хранение средств электронной цифровой подписи, дистрибутивов, инсталляционных дискет, нормативной, эксплуатационной и ключевой документация к ним должны осуществляться в хранилищах (металлических шкафах, сейфах).

Специальное оборудование, охрана и режим в помещениях должны обеспечивать безопасность средств электронной цифровой подписи (при наличии факторов облегченного физического проникновения в эти помещения их окна оборудуются металлическими решетками, ставнями, охранной сигнализацией, входные двери — надежными замками и охранной сигнализацией).

7. Наличие условий для выполнения требований по обеспечению безопасности ключей электронной цифровой подписи и реестров сертификатов ключей подписи.

8. Средства криптографической защиты информации (СКЗИ), используемые при построении удостоверяющих центров систем общего пользования, должны удовлетворять: «Требованиям к средствам криптографической защиты конфиденциальной информации».

В случаях, предусмотренных ПКЗ-99 для выполнения криптографических преобразований должны использоваться следующие алгоритмы:

- алгоритм шифрования в соответствии с ГОСТ 28147-89;

- алгоритм выработки имитовставки в соответствии с ГОСТ 28147-89;

- алгоритм выработки хэш-функции в соответствии с ГОСТ Р 34.11 — 94;

- алгоритм выработки и проверки ЭЦП в соответствии с ГОСТ Р 34.10 – 94, 2001.

При работе с сертификатами открытых ключей должны использоваться следующие международные стандарты и рекомендации:

- Х.509 версии 3 для определения формата сертификата;

- Х.500 для обозначения имени владельца сертификата и имени лица, выпустившего сертификат;

- Х.509 (CRL) версии 2 для определения формата списка отозванных сертификатов.

9. Используемое программное обеспечение для ЭВМ и баз данных должно быть лицензионным; программное обеспечение собственной разработки должно быть оформлено и утверждено установленным порядком.

Операционные системы удостоверяющих центров не должны содержать в себе документированных и недокументированных средств (негативных функциональных возможностей), позволяющих лицам, не входящим в группу администраторов:

- модифицировать или искажать алгоритм работы технических средств УЦ;

- модифицировать или искажать информационные или управляющие потоки и процессы, порождаемые техническими средствами УЦ;

- получать доступ (в том числе с помощью порождаемых процессов) к конфиденциальным данным, используемым УЦ.

10. Требования к изданию сертификатов.

Все выпускаемые удостоверяющим центром сертификаты должны соответствовать стандарту X.509. Все поля и дополнения, включаемые в сертификат, должны быть заполнены в соответствии с правилами X.509 или проверены УЦ для обеспечения соответствия стандарту X.509.

11. Требования к эксплуатации технических средств удостоверяющих центров.

Эксплуатация технических средств удостоверяющих центров должна осуществляться в соответствии с ПКЗ-99 и Инструкцией по организации и обеспечению безопасности хранения, обработки и передачи по техническим каналам связи конфиденциальной информации в Российской Федерации с использованием сертифицированных ФАПСИ криптографических средств.

Для обеспечения эксплуатации технических средств удостоверяющих центров должны быть разработаны и согласованы с ФАПСИ инструкции и правила по разбору конфликтных ситуаций, связанных с применением электронно-цифровой подписи и сертификатов ключей электронно-цифровой подписи.

12. Требование к персоналу:

- руководитель удостоверяющего центра и (или) лицо, уполномоченное им руководить конкретными работами удостоверяющего центра, должны иметь высшее профессиональное образование и (или) профессиональную подготовку в области информационной безопасности с квалификацией «Специалист по защите информации» или «Математик»;

- руководитель удостоверяющего центра и (или) лицо, уполномоченное им руководить конкретными работами удостоверяющего центра, должен иметь производственный стаж по специальности не менее пяти лет;

— инженерно-технический персонал, осуществляющий конкретные работы удостоверяющего центра, должен иметь высшее профессиональное образование (профессиональную подготовку, переподготовку или пройти повышение квалификации) в области информационной безопасности с квалификацией «Специалист по защите информации», «Математик» и специализацией, соответствующей классу шифровальных (криптографических) средств, средств электронной цифровой подписи и (или) защищенных с использованием шифровальных (криптографических) средств информационных систем, телекоммуникационных систем.

Гражданин не может быть принят на работу в удостоверяющий центр в случаях признания его недееспособным или ограниченно дееспособным вступившим в законную силу решением суда, либо наличия у него неснятой или непогашенной судимости за преступления в сфере экономической деятельности или за преступления против государственной власти, интересов государственной службы и службы в органах местного самоуправления.

Приложение 3. Различные модели построения доверительных отношений

Модель 1 (иерархическая)

Данная модель характеризуется прямой иерархией доверительных отношений, регистрируемых на уровне единого (федерального, отраслевого, корпоративного и т.п.) корневого удостоверяющего центра (УЦ), который выпускает сертификаты УЦ уровнем ниже. Они в свою очередь выпускают сертификаты УЦ следующего уровня и т.д. до сертификатов конечных пользователей. Таким образом все образующие домен сертификаты в данной модели связаны в строгом иерархическом порядке и образуют древовидную структуру.

Такая модель существенно упрощает вопросы по обеспечению взаимодействия пересылаемых информационных блоков ЭЦП и сертификатов внутри корневого домена, проверка подлинности приходящего сертификата происходит по ясно выстроенной иерархической “цепочке доверия” – пути следования сертификата.

Иерархическая архитектура имеет следующие преимущества:

- иерархическая архитектура аналогична существующим федеральным и ведомственным организационно-управляющим структурам;

- иерархическая архитектура может быть легко наложена на иерархическое дерево имен;

- иерархическая архитектура определяет простой алгоритм поиска, построения и верификации цепочек сертификатов для всех взаимодействующих сторон.

Вместе с тем использование только иерархической архитектуры без сочетания с другими моделями имеет следующие ограничения:

- для обеспечения взаимодействия конечных пользователей они должны входить в домен одного корневого УЦ;

- компрометация секретного ключа корневого УЦ приостанавливает работу всего домена и требует защищенной доставки нового сертификата до каждого конечного пользователя.

Модель 2 (браузерная)

В данной модели пользователь входит сразу в несколько иерархических доменов ИОК, для чего используются т.н. «списки доверенных удостоверяющих центров», публикуемые той или иной организацией для облегчения проверки сертификатов пользователей из других доменов. В данных списках представляются те УЦ, которым можно доверять при определенных условиях (нередко разные типы бизнес-взаимодействия подразумевают использование услуг разных УЦ).

Для данной модели, ввиду удобства использования получившей широкое распространение среди пользователей сети Интернет, характерно наличие рисков при определении списков доверенных УЦ, обеспечении защиты доверенных списков (публикуемых обычно через веб-браузеры) от несанкционированного изменения.

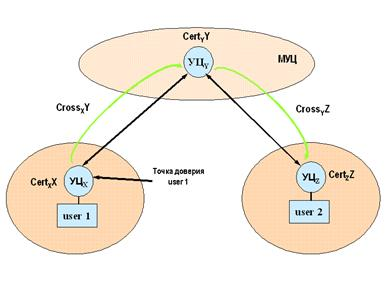

Модель 3 (сетевая)

В сетевой архитектуре каждый из удостоверяющих центров является независимым, и для установления доверия между центрами, каждая пара центров формирует кросс-сертификат, содержащий два объекта: сертификат открытого ключа первого УЦ, подписанный вторым УЦ, и сертификат второго УЦ, подписанный первым УЦ. В результате взаимной сертификации формируется сетевая (ячеистая) топология доверия, основанная на связи двух ячеек (удостоверяющих центров).

В сетевой схеме для взаимной проверки сертификатов двух пользователей может возникнуть несколько путей.

Сетевая архитектура имеет следующие преимущества:

- она более гибкая, чем иерархическая;

- конечный пользователь должен доверять, только центру, издавшему его сертификат;

- возможна непосредственная кросс-сертификация различных УЦ, пользователи которых часто взаимодействуют между собой, что сокращает процесс верификации цепочек;

Вместе с тем использование только сетевой архитектуры имеет следующие недостатки:

- алгоритм поиска и построения цепочек сертификатов для всех взаимодействующих сторон очень сложный;

- пользователь не может предоставить цепочку, которая обеспечивает проверку его сертификата всеми остальными пользователями.

Одним из способов реализации сетевой архитектуры является “мост”, через который проходят отношений доверия в виде кросс-сертификатов (Рис 3).

Рис. 3 Принцип “моста доверия”

”мост доверия”

Cert X (X) → CertX (Y) → CertY (Z) → CertZ (user2).

Особенности сразу видны из данного примера:

- точки доверия остаются внутри домена ИОК;

- отношения доверия представляют собой кросс-сертификаты;

- домены объединяемых через мост организаций имеют ту архитектуру ИОК, которая им необходима для эффективного функционирования.

Если предположить, что нужно организовать взаимодействие между n независимыми доменами ИОК, количество кросс-сертификационных отношений в данном случае будет равно n , тогда как в случае с кросс-сертификацией отдельных доменов — n2 -n . Таким образом имеет место линейный, а не квадратичный рост числа кросс-сертификационных отношений.

В целях упрощения в данном документе опускаются еще два уровня взаимоотношений («физическое лицо – хозяйствующий субъект» и «физлицо – физлицо»), регулирование которых неизбежно затронут УФО и всю систему, как минимум, в части создания отечественного варианта т.н. CPS (Certification Practice Statement) – свода правил и требований.

Следует заметить, что СКЗИ, соответствующие международным стандартам, как правило обеспечивают взаимную совместимость, что значительно упрощает и удешевляет взаимодействие пользователей ИОК.